Los correos electrónicos de phishing que distribuyen el malware QBot utilizan una falla de secuestro de DLL en el Panel de control de Windows 10 para infectar las computadoras.

El secuestro de DLL es un método de ataque común que aprovecha cómo se cargan las bibliotecas de vínculos dinámicos (DLL) en Windows.

Cuando se inicia un ejecutable de Windows, buscará cualquier dependencia DLL en la ruta de búsqueda de Windows.

Sin embargo, si un actor de amenazas crea una DLL maliciosa con el mismo nombre que una de las DLL requerida del programa y la almacena en la misma carpeta que el ejecutable, el programa cargará esa DLL maliciosa e infectará la computadora.

QBot, también conocido como Qakbot, es un malware de Windows que comenzó como un troyano bancario pero evolucionó hasta convertirse en un malware de cuentagotas con todas las funciones.

Las pandillas de piratas informáticos que basan sus ataques en el ransomware, incluidas Black Basta, Egregor o Prolock, también usan el malware para obtener acceso inicial a las redes corporativas.

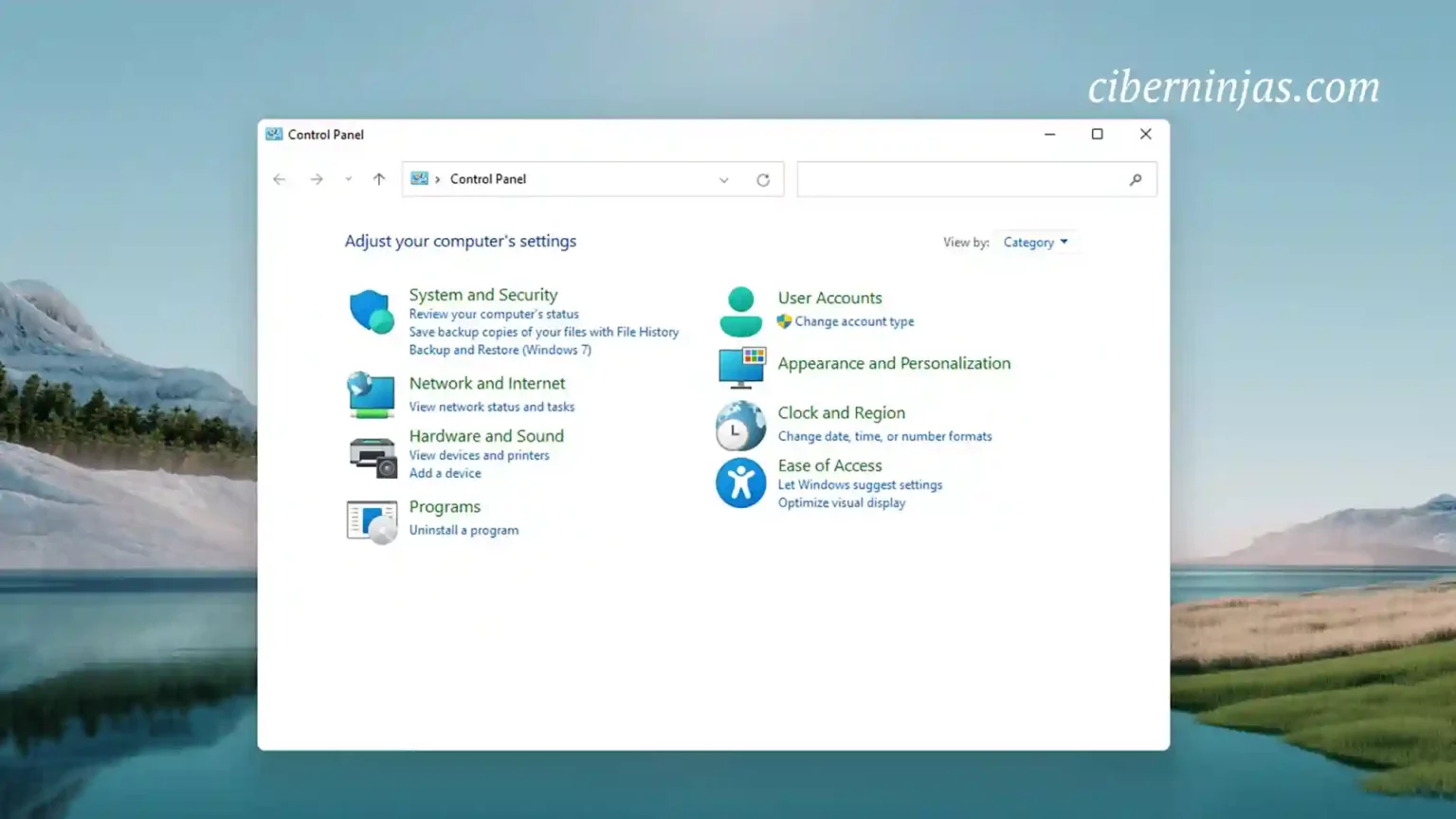

En la actualidad, los atacantes usan una falla de secuestro de DLL en el ejecutable EXE del Panel de control de Windows 10, control.exe.

Abusar del panel de control de Windows

Los actores de la amenaza utilizan correos electrónicos robados para distribuir un archivo adjunto HTML que descarga un archivo ZIP protegido por contraseña con un archivo ISO dentro.

El archivo HTML, con un nombre similar a RNP_[número]_[número].html muestra una imagen que pretende ser un archivo del Google Drive con una contraseña para un archivo ZIP que se descarga automáticamente.

Este archivo ZIP contiene una imagen de disco ISO que al hacer doble clic sobre ella, se abrirá automáticamente en una nueva letra de unidad en Windows 10 y versiones posteriores.

Ese archivo ISO contiene un archivo de acceso directo de Windows (.LNK) junto a un ejecutable ‘control.exe’ (del panel de control de Windows 10) y dos archivos DLL llamados edputil.dll (utilizado para el secuestro de DLL) y msoffice32.dll (malware QBot).

El acceso directo de Windows (.LNK) incluido en la ISO utiliza un icono que intenta parecerse a una carpeta.

Sin embargo, cuando un usuario intenta abrir esta carpeta falsa, el acceso directo inicia el ejecutable del Panel de control de Windows 10 control.exe que se almacena en el archivo ISO.

Cuando se inicia control.exe, automáticamente se intenta cargar la DLL legítima edputil.dll que se encuentra en la carpeta C:\Windows\System32.

Como los actores de la amenaza están agrupando una DLL maliciosa edputil.dll en la misma carpeta que control.exe, esa DLL maliciosa se cargará en su lugar.

Una vez cargada, la DLL maliciosa edputil.dll infecta el dispositivo con el malware QBot ( msoffice32.dll ) usando el comando regsvr32.exe msoffice32.dll.

Al instalar QBot a través de un programa confiable como el Panel de control de Windows 10, es posible que el software de seguridad no marque el malware como malicioso, lo que permite a los piratas evadir la detección.

Desde este momento, QBot se ejecutará silenciosamente en segundo plano, robando correos electrónicos para usarlos en ataques de phishing y descargando cargas adicionales como Brute Ratel o Cobalt Strike.

Brute Ratel y Cobalt Strike son kits de herramientas posteriores a la explotación que los piratas informáticos utilizando para obtener acceso remoto a las redes corporativas.

Este acceso remoto, comúnmente conduce al robo de los datos corporativos y a una infinidad de ataques de ransomware posteriores.