Se ha confirmado que el grupo de extorsión Donut (D0nut) implementa ransomware en ataques de doble extorsión a las empresas atacadas.

Los primeros ataques informadas del grupo D0nut aparecen en Agosto de este año y se vinculan a un ataque contra la empresa griega de gas natural DESFA, el estudio de arquitectura del Reino Unido Sheppard Robson y la empresa multinacional de construcción Sando.

Curiosamente, los datos de Sando y DESFA se publicaron en varios sitios de operaciones de ransomware, reclamados los ataques de Sando por Hive ransomware y el ataque de DESFA por Ragnar Locker.

Esta publicación cruzada de datos robados y afiliación nos lleva a creer que el actor de amenazas detrás de Donut Leaks es un afiliado de numerosas operaciones, que ahora intenta monetizar los datos en su propia operación.

El ransomware Donut

Esta semana se encontró una muestra de un cifrador para la operación Donut, también conocido como D0nut, en la que se muestra que el grupo está utilizando su propio ransomware personalizado para realizar ataques de doble extorsión.

El ransomware aún se está analizando, pero cuando se ejecuta, busca archivos que coincidan con las extensiones específicas para cifrarlas.

Ataque de ransomware detiene la impresión de algunos periódicos alemanes

En el cifrado de archivos, el ransomware evita los archivos y carpetas que que contengan las siguientes cadenas:

Edge

ntldr

Opera

bootsect.bak

Chrome

BOOTSTAT.DAT

boot.ini

AllUsers

Chromium

bootmgr

Windows

thumbs.db

ntuser.ini

ntuser.dat

desktop.ini

bootmgr.efi

autorun.inf

Cuando se encripta un archivo, el ransomware Donut agrega la extensión .d0nut a los archivos encriptados. Entonces, los archivos pasan a denominarse: prueba.jpg.d0nut.

La operación Donut Leaks tiene un toque teatral puesto que utiliza curiosos gráficos, un poco de humor e incluso ofrece un generador para un ejecutable que actúa como una puerta de entrada a su sitio de fuga de datos Tor.

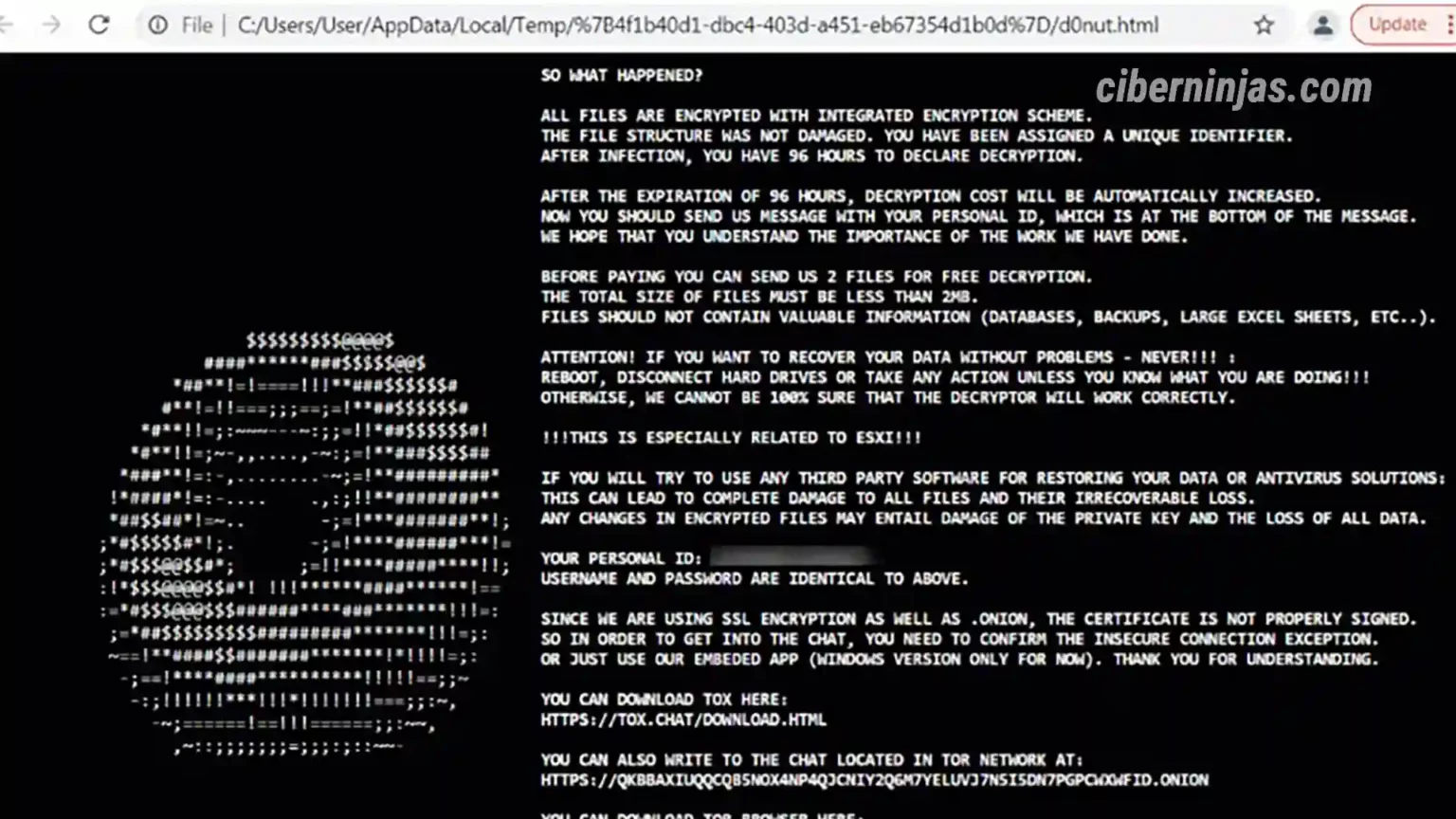

Este estilo se muestra especialmente en sus notas de rescate, donde utilizan diferentes gráficos ASCII, como un donut giratorio generado mediante código ASCII.

Las notas de rescate están muy ofuscadas para evitar la posible detección, con todas las cadenas codificadas y JavaScript decodificando la nota de rescate en el navegador.

Estas notas de rescate incluyen diferentes formas de contactar a los actores de amenazas, incluso a través de TOX y un sitio de negociación Tor.

La operación de ransomware Donut también incluye un constructor en su sitio de fuga de datos que consiste en un script bash para crear una aplicación Electron de Windows y Linux con un cliente Tor incluido para acceder a sus sitios de fuga de datos.

Esta aplicación actualmente está rota ya que usaba URL HTTPS, actualmente no operativas.

En general, el grupo de extorsiones es uno a los que hay que estar atento, no solo por sus habilidades aparentes sino también por su gran capacidad para promocionarse.