Las mejores páginas en las que practicar y aprender sobre la realización de ataques de Hacking Ético.

1. Pwn College

Pwn.college es una plataforma educativa para estudiantes (y otras personas interesadas) en aprender y practicar los conceptos básicos de ciberseguridad de manera práctica.

Pwn.college, está diseñado para llevar a un ciberninja de “cinturón blanco” en ciberseguridad a ser capaz de convertirse en un “cinturón amarillo” capaz de comenzar a participar en los CTF (más simples) y los wargame.

La filosofía de pwn.college es que “la práctica hace la perfección”.

Los contenidos dentro de la página web, se segregan en varios apartados específicos, a saber:

- Módulo 1: Abuso de SUID en Linux

- Módulo 2: Shellcode

- Módulo 3: Sandboxing

- Módulo 4: Marcha atrás

- Módulo 5: Corrupción de memoria

- Módulo 6: Formatos de cadenas

- Módulo 7: Programación Orientada al Retorno

- Módulo 8: Explotación de “heaps” / montones?

- Módulo 9: Seguridad del Kernel

Cada temática consta de un largo tutorial (que no posee las soluciones liberadas) y un amplio powerpoint explicativo de la temática de ciberseguridad en cuestión.

? Plataforma: PWN

2. We Chall

Para las personas no familiarizadas con los sitios de retos, un sitio de retos es un sitio dedicado principalmente en ofrecer problemas relacionados con la computación.

Los usuarios, se pueden registrar en dicho sitio y empezar entonces a resolver diferentes retos.

Existen muchos tipos de retos diferentes, los más comunes son los siguientes: Criptografía, Ingeniería inversa, Esteganografía, Programación, Lógica y Ciencias/Matemáticas.

? Plataforma: We Chall

3. Over The Wire

Los juegos de guerra ofrecidos por la comunidad Over The Wire, pueden ayudarte a aprender y practicar conceptos de seguridad en forma de juegos llenos de diversión.

? Plataforma: OverTheWire

4. Smash The Stack

La web de Smash the Stack Wargaming aloja varios Wargames. Un wargame, es un entorno de piratería ética que admite la simulación de teorías o conceptos de vulnerabilidades de software del mundo real y permite la ejecución legal de técnicas de explotación.

El software puede ser un sistema operativo, un protocolo de red o cualquier aplicación de usuario.

? Plataforma: SmashTheStack

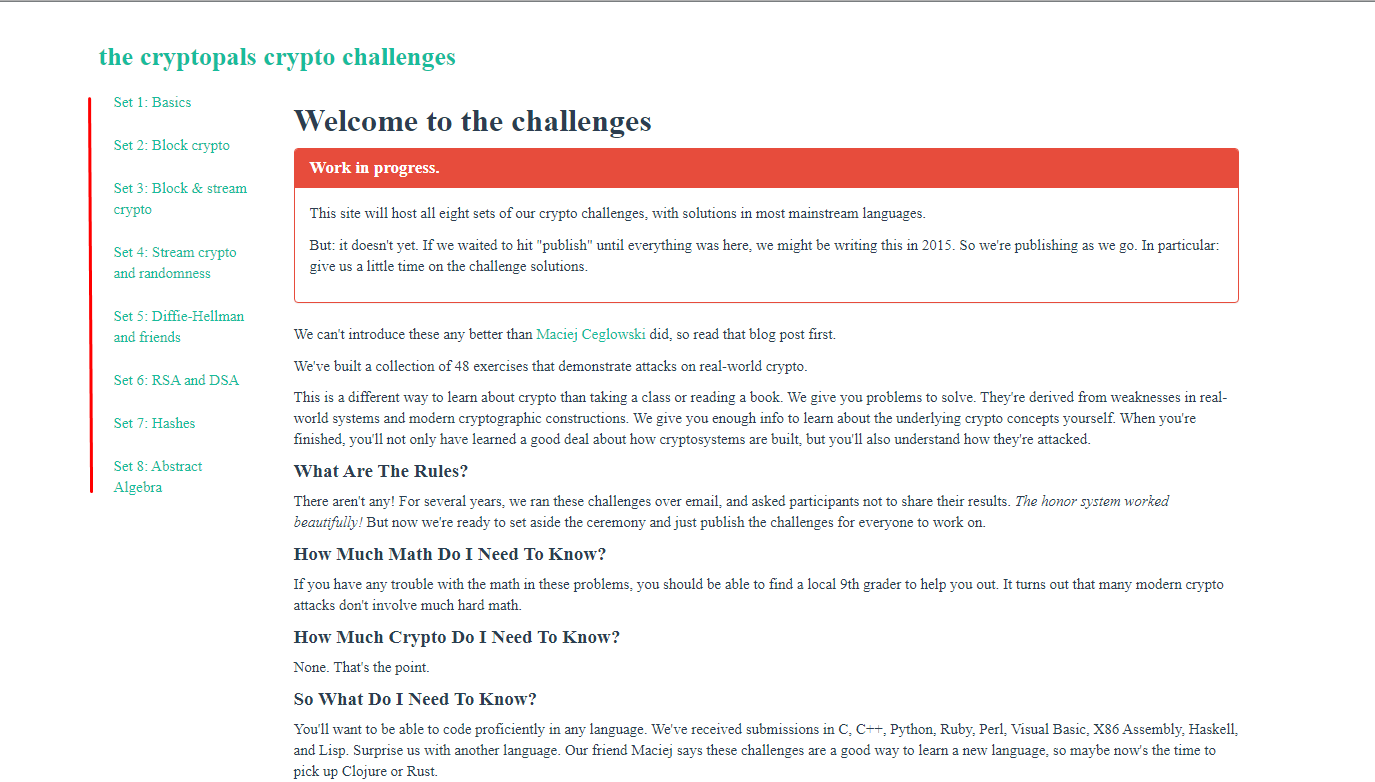

5. Crypto Pals

En Crypto Pals, te vas a encontrar con los 8 conjuntos de desafíos criptográficos que existen; junto con las soluciones en la mayoría de los lenguajes de programación: C, C++, Python, Ruby, Perl, Visual Basic, X86 Assembly, Haskell, y Lisp.

? Plataforma: CryptoPals

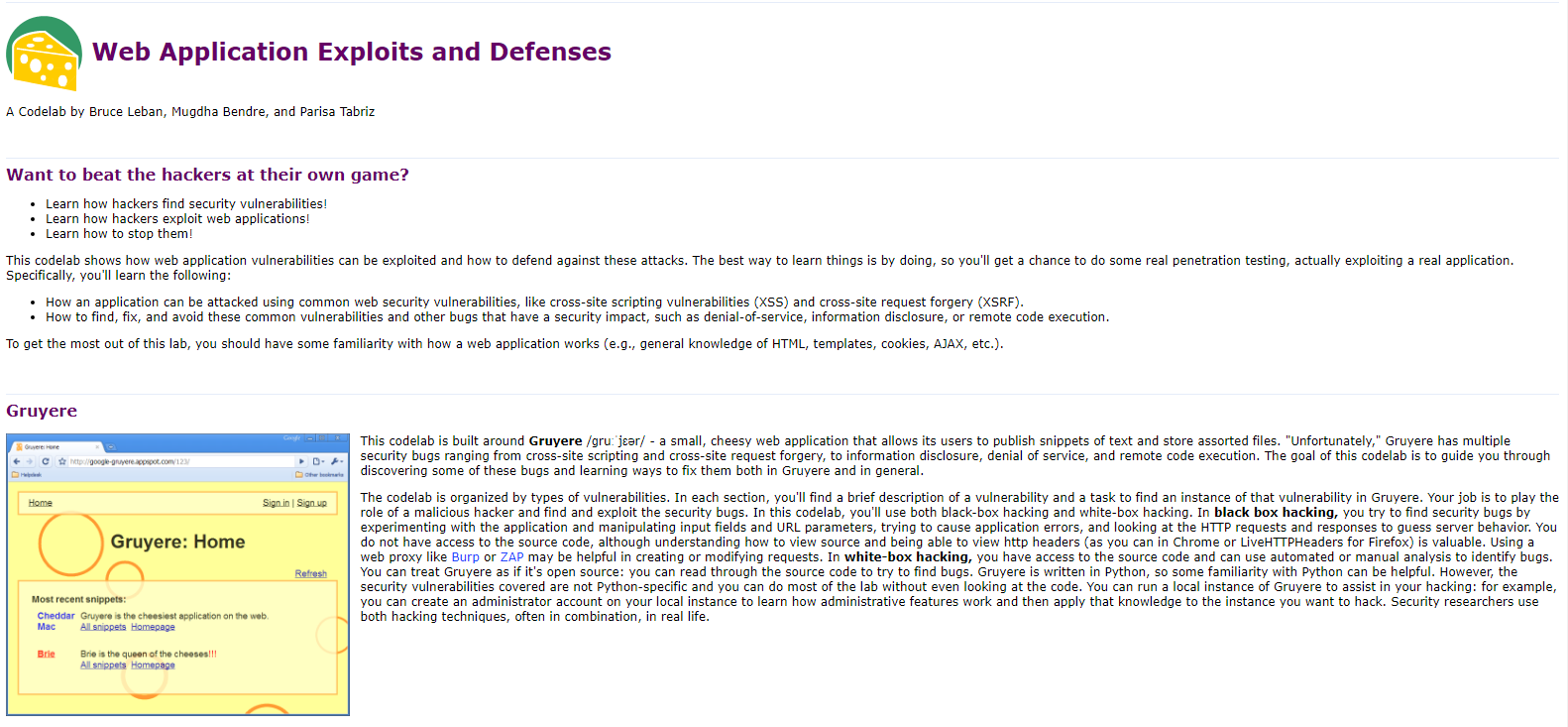

6. Google Gruyere APPSOT

¿Quieres vencer a los hackers en su propio juego?

- ¡Aprende cómo los hackers encuentran vulnerabilidades de seguridad!

- ¡Aprende cómo los hackers explotan las aplicaciones web!

- ¡Aprende a detenerlos!

El laboratorio de código de Google Gruyere APPSOT, nos muestra como se pueden aprovechar las vulnerabilidades de las aplicaciones web y cómo defenderse de estos ataques. La mejor manera de aprender cosas es haciendolas.

Para eso existe Google Gruyere, para que tengas la oportunidad de hacer algunas pruebas de penetración reales y puedes realizar tus propias pruebas explotando una aplicación real.

Específicamente, aprenderás:

- Atacar una aplicación utilizando vulnerabilidades de seguridad web comunes, como vulnerabilidades de secuencias de comandos entre sitios (XSS) y falsificación de solicitudes entre sitios (XSRF).

- Encontrar, corregir y evitar vulnerabilidades más comunes y otros errores que tienen un impacto en la seguridad, como la denegación de servicios, la divulgación de información o la ejecución remota de código.

- Si quieres aprovechar al máximo este laboratorio, debes estar familiarizado con el funcionamiento de una aplicación web (por ejemplo, conocimientos generales de HTML, plantillas, cookies, AJAX, etc.).

? Plataforma: Google Gruyere

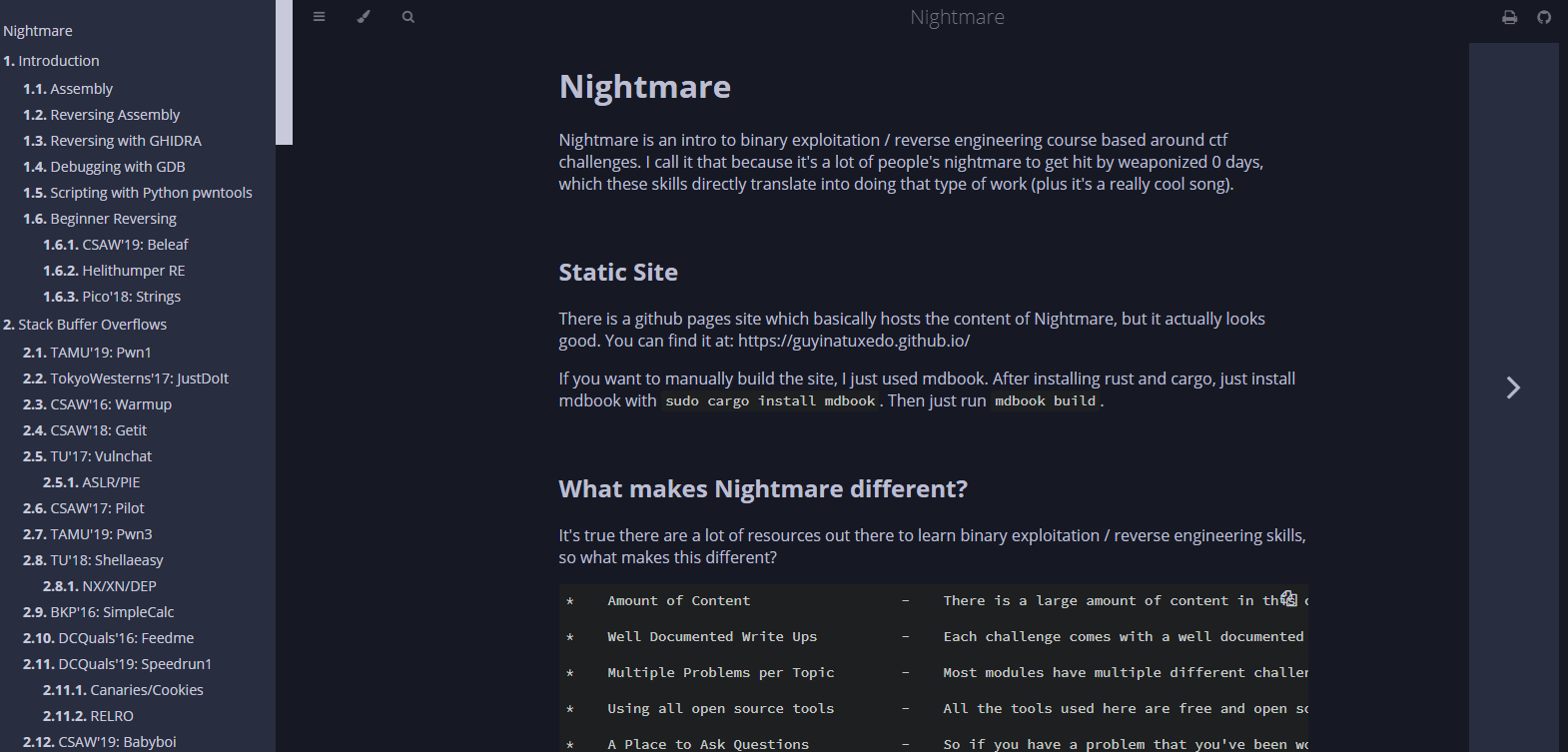

7. Guyinatuxedo

Nightmare es un curso de introducción a la explotación binaria / ingeniería inversa basado en desafíos de CTF.

Hay un sitio de páginas de Github que básicamente aloja el contenido de Nightmare, puede encontrarlo en: https://guyinatuxedo.github.io/. Si quieres construir el sitio manualmente, puedes utilizar mdbook, después de instalar Rust y Cargo.

Simplemente instala sudo cargo install mdbook y posteriormente, monta mdbook build.

? Plataforma: Guyinatuxedo

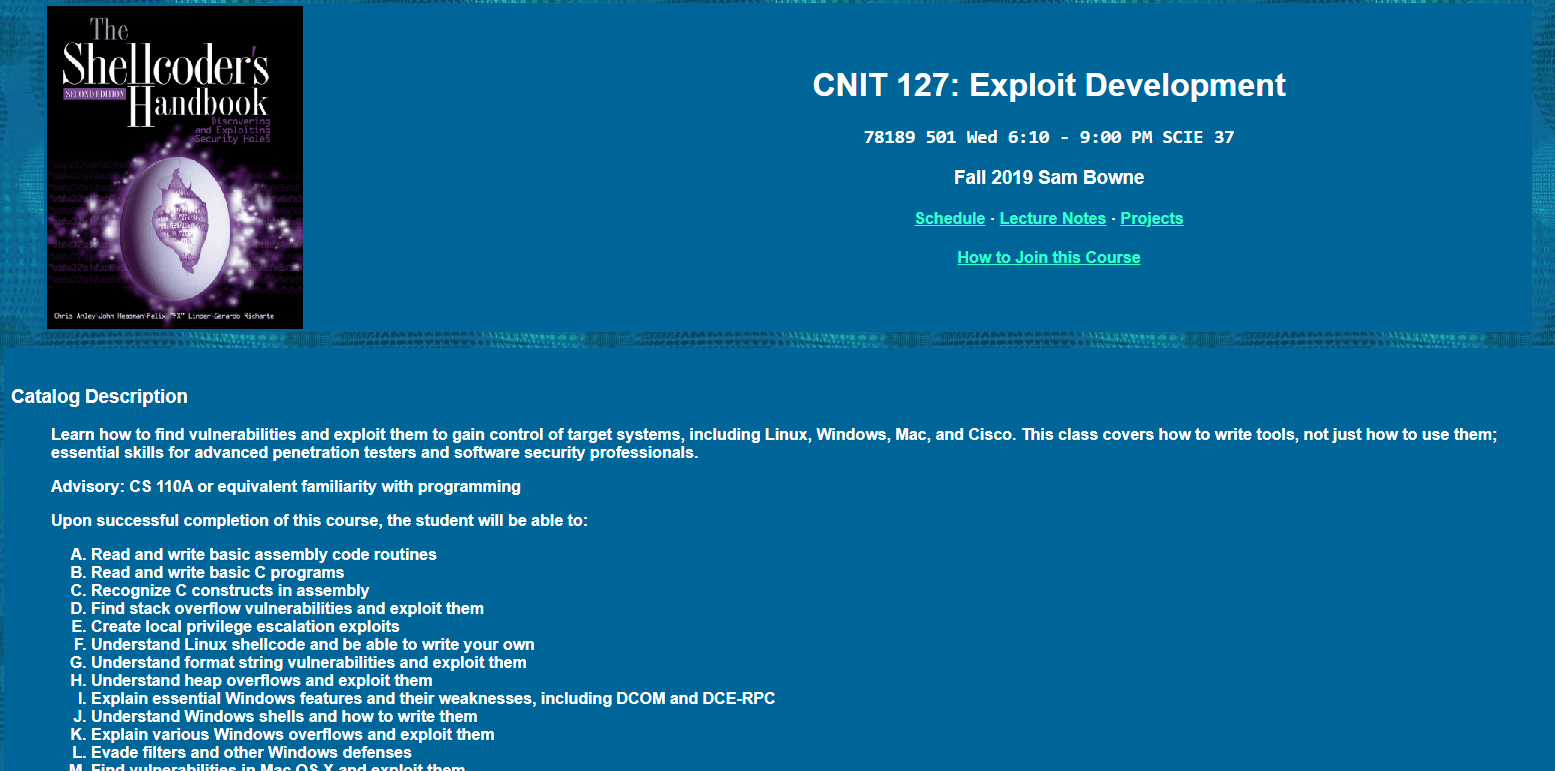

8. CNIT 127

Aprende a encontrar vulnerabilidades y explotarlas para obtener el control de los sistemas de destino, incluidos Linux, Windows, Mac y Cisco.

CNIT 127, cubre cómo escribir herramientas, no solo cómo usarlas; habilidad esencial para probadores de penetración avanzados y para los profesionales de la seguridad del software. Requisitos: CS 110A o familiaridad equivalente con el mundo de la programación.

Al completar con éxito el curso, aprenderás a:

- Leer y escribir rutinas básicas de código de ensamblaje

- Leer y escribir programas básicos de C

- Reconocer construcciones C en ensamblaje

- Encuentra vulnerabilidades de desbordamiento de pila y explótalas

- Crear exploits de escalada de privilegios locales

- Comprenda el shellcode de Linux y pueda escribir el suyo propio

- Comprender las vulnerabilidades de las cadenas de formato y explotarlas

- Comprender los desbordamientos de montón y explotarlos

- Explicar las características esenciales de Windows y sus debilidades, incluidos DCOM y DCE-RPC

- Comprender los shells de Windows y cómo escribirlos

- Explicar varios desbordamientos de Windows y explotarlos

- Evadir filtros y otras defensas de Windows

- Encuentra vulnerabilidades en Mac OS X y explótalas

- Encuentra vulnerabilidades en Cisco IOS y explótalas

Cada contenido incluye, apuntes de clase, PDF y videotutoriales.

? Plataforma: Sams Class

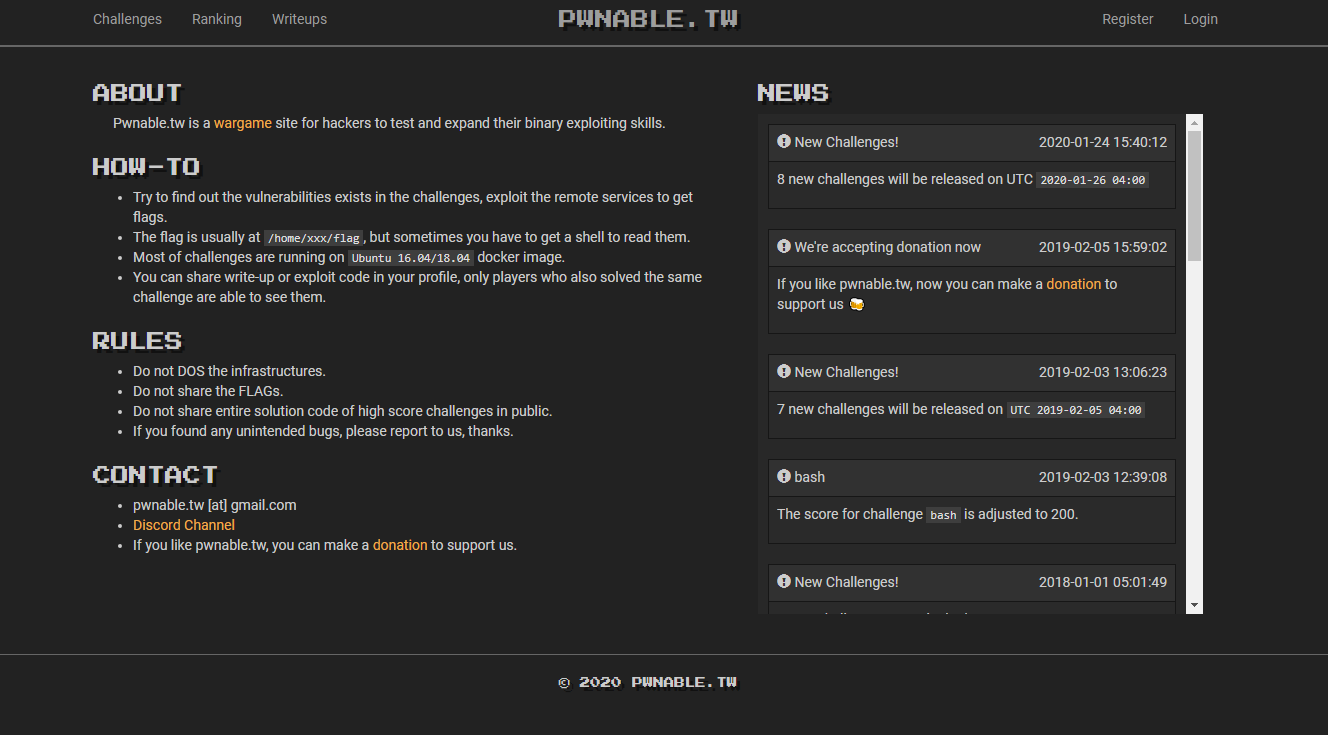

9. PWNABLE tw

Pwnable.tw es un sitio de wargame para que los hackers prueben y amplíen sus habilidades de explotación binaria, ¿Cómo te ayuda Pwnable.tw a ello?

- Intentando descubrir las vulnerabilidades que existen en los desafíos, explotando los servicios remotos para obtener banderas.

- La bandera, generalmente, se encuentra en

/home/xxx/flagpero a veces tienes que obtener un shell para poder leerlo. - La mayoría de los desafíos, se ejecutan con una imagen del sistema operativo de Ubuntu 16.04 / 18.04.

- Puedes compartir el código de escritura o explotación en tu perfil, y solamente los jugadores que también resolvieron el mismo desafío podrán verlo.

? Plataforma: P W Nable

10. PWNable xyz

En PWNable xyz vas a encontrar pwnables para principiantes. La mayoría de los desafíos se crearon para un evento interno en nuestro equipo ctf OpenToAll. Pero finalmente, surgió la idea de alojarlos públicamente, por lo que nació el sitio web.

Existen múltiples desafíos y están implementados con una dificultad progresiva.

Al completar todos los desafíos, desbloquearás una nueva función: Permisos para cargar tus propios desafíos.

Desde el menú AGREGAR DESAFÍO, puedes subir la fuente, las opciones del compilador junto con un PoC; todas las cargas son moderadas y solo se eligen a las más creativas.

? Plataforma: P W Nable xyz

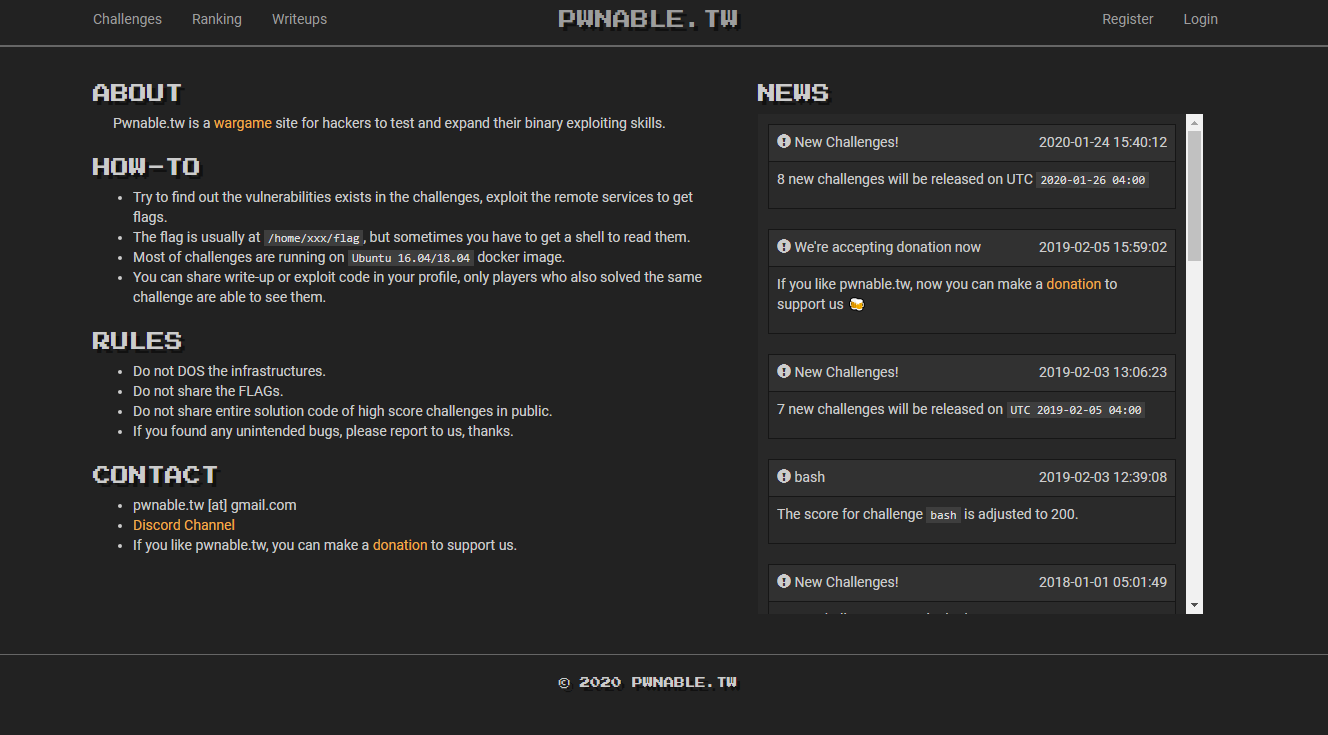

11. Micro Corruption

Dado un depurador y un dispositivo, deberás buscar una entrada que desbloquee al dispositivo y te de acceso. Se te dará un acceso a un dispositivo que controla el bloqueo. Tu trabajo será, vencer el bloqueo explotando errores en el código del dispositivo.

Estás jugando “Capture The Flag“. Acumulas puntos por cada nivel que superas y te abres camino a través de vulnerabilidades cada vez más complicadas. La mayoría de los niveles muestran un solo tipo de falla de software del mundo real; algunos niveles encadenan una serie de errores.

Este dispositivo tiene una entrada simple: proporciona un código de acceso y, si el código de acceso es correcto, el bloqueo se desbloquea. Solo un problema: No conoce el código de acceso y deberás desbloquearlo de todos modos, etc, etc..

? Plataforma: Micro Corruption

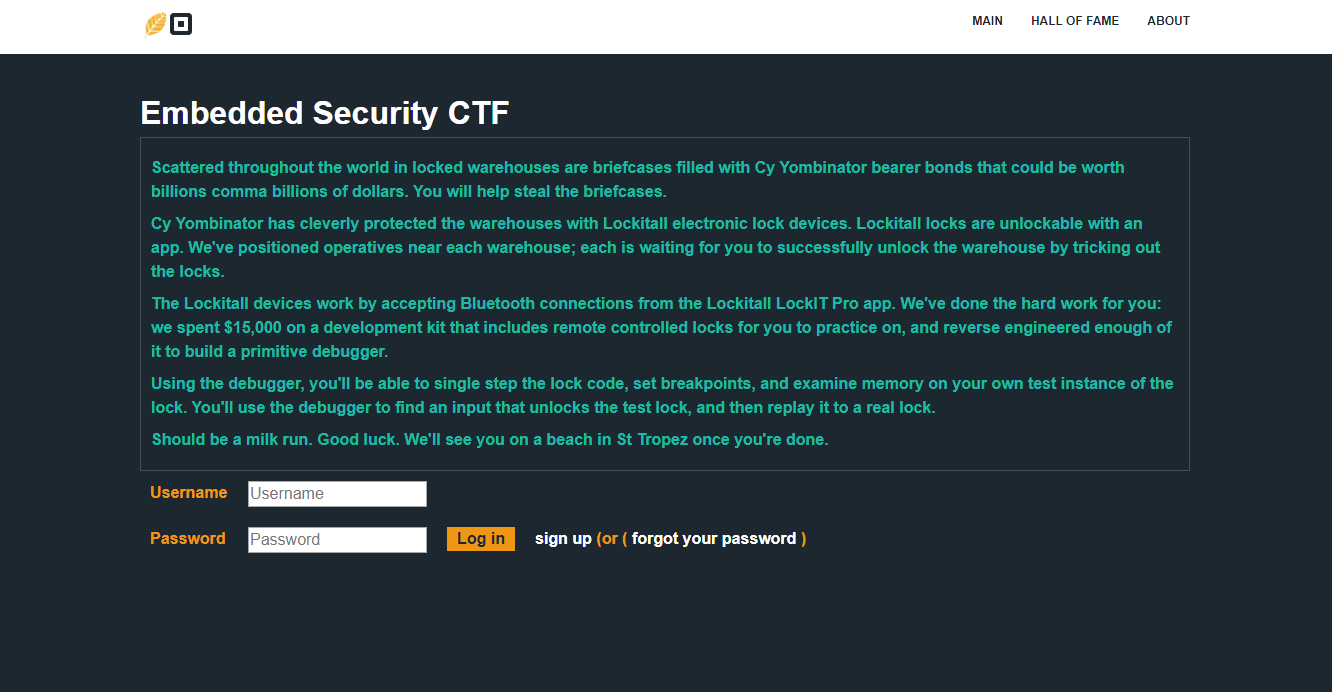

12. Try 2 Hack

La página web try2hack ofrece varios desafíos orientados a la seguridad para tu entretenimiento. En realidad, es uno de los sitios de desafíos más antiguos que aún existen en Internet. 🙂

Los desafíos que te vas a encontrar, son diversos y serán cada vez más difíciles. Visita el canal de IRC si tienes alguna pregunta o sugerencia, ¡Buena suerte y diviértete!

? Plataforma: Try 2 Hack

13. Hacking Lab

Hacking-Lab es una plataforma en línea de hacking ético, redes informáticas y desafíos de seguridad, dedicada a encontrar y educar talentos de seguridad cibernética.

Además, Hacking-Lab ofrece desafíos CTF y misiones similares a las del Desafío Europeo de Seguridad Cibernética con Austria, Alemania, Suiza, Reino Unido, España, Rumania y ofrece laboratorios de seguridad en línea OWASP TOP 10 gratuitos.

El objetivo de los Hacking-Labs, es aumentar la conciencia hacia una mayor educación y ética en la seguridad de la información a través de una serie de competiciones cibernéticas que abarcan análisis forense, criptografía, ingeniería inversa, piratería ética y defensa.

Una iniciativa clave para Hacking-Lab, es fomentar un entorno que cree protección cibernética a través de la educación.

? Plataforma: Hacking Lab

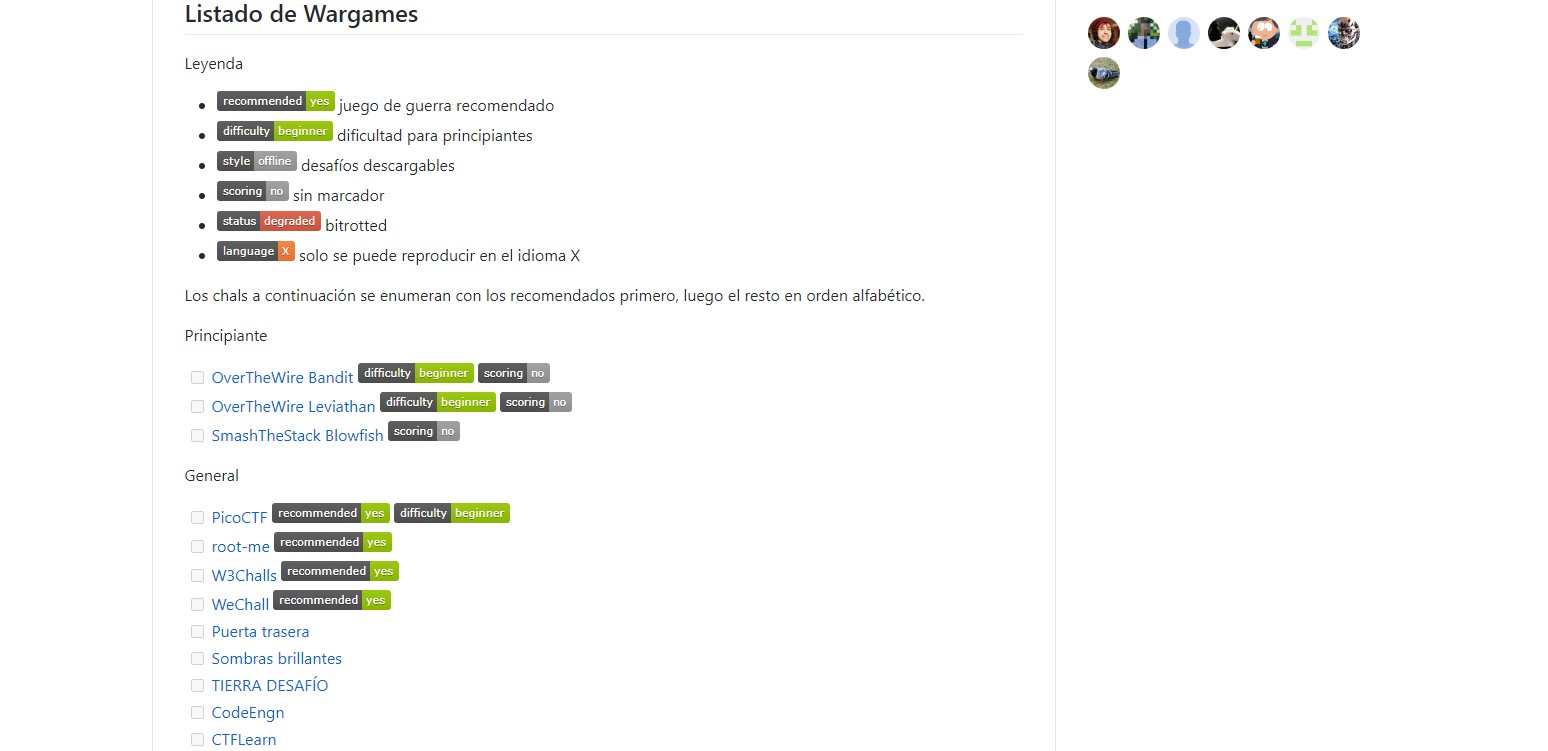

14. War Game Nexus

Más de 50 sitios diferentes de wargames y totalmente organizados. Si conoces un sitio de wargame (razonable) que no este en esta lista, escríbeme o no dudes en enviarlo a Github.

Recuerda que, puedes agregar el puntaje de muchos de estos sitios, registrándote en WeChall.

? Plataforma: WarGame Nexus

Espero que puedan aprender muchísimas cosas con todos estos recursos de primer nivel, y espero que no hagáis muchas travesuras con lo aprendido.. Nos vemos en los cables, un saludito Ninja.

⏩ Academia Backtrack: 12+1 Cursos de Hacking Ético (Recursos Hacking 2)

⏪ ¿Qué es hacking? Piratas informáticos y ciberdelitos (Tutorial Hacking: Capítulo 1)

?? Tutorial Hacking ? Herramientas Hacking

?♀️ Cursos Seguridad en Red ? Cursos Redes ⛅ Cursos Servicios en Nube ?♂️ Libros Seguridad y Criptografía ? Libros Redes